Múlt hét elején lázban tartotta a fél világot, hogy az Android operációs rendszerben újabb, súlyos sebezhetőséget, sebezhetőségeket fedeztek fel, melyet QuadRooternek nevezett el a felfedező CheckPoint biztonságtechnikai cég. A múlt hétfői BerryBlog-posztban részletesen taglaltam, hogy mi a sebezhetőség jelentősége BlackBerry-szempontból (azt a link lekattintása nélkül is elárulom, hogy kb. zéró). Ettől függetlenül a BlackBerry ahogy korábban arról többször is tanúbizonyságot tett, derekasan foltozgatja a sebezhetőségeket, így tett most az utolsó, még nyitva lévő QuadRooter-sérülékenységgel a cég.

A független forrásból származó androidos BlackBerryk (eddig csak a PRIV, de mostantól a DTEK50 is) havonta megkapják a Google által kiadott biztonsági frissítéseket, olykor még a Nexus készülékeknél is gyorsabban, ám ha úgy hozza a sors, hóközi frissítések is megjelenhetnek a készülékekhez. A QuadRooter esetén márpedig úgy hozta a sors, tegnap megjött az utolsó patch a négyből, melyet ezen a héten minden független PRIV és DTEK50 megkap.

Ezt a BlackBerry egy a céges blogra tegnap kirakott blogbejegyzésben jelentette be, ahol egyszersmind leírta, hogy patch ide- patch oda, nincs dokumentált eset arról, hogy BlackBerry-felhasználókat támadott volna a QuadRooter, annál is inkább, mivel mire az egész ügy kirobban, a négy sérülékenységtől három eleve be lett foltozva a havi biztonsági patchekkel, illetve a BlackBerryket amúgy sem lehet rootolni, és egyébként is, a Google Verify Apps nevű biztonsági ellenőrző rutinja (mely a 4.2-es verziótól jelen van az Androidban) amúgy is szűri a QuadRootert.

Ettől függetlenül a patchek időbeni kiadása fontos, az ördög sosem alszik, és ezt a jelek szerint ismét a BlackBerry veszi a lehető legkomolyabban.

Azt hiszem manapság már (vagy még) nem különösebben kapják fel az átlag okostelefon-felhasználók a fejüket arra a hírre, hogy egy olyan biztonsági rést találtak valamelyik mobilos operációs rendszerben, amellyel több százmillió készülék támadható. Jellegéből és népszerűségéből fakadóan rendszerint az Androiodhoz kötődnek ezek a hírek, mint ahogy a mostani is, mely az indexen is megjelent, az alábbi, elég baljóslatú címmel:

Nagyon durva hibákat találtak az Androidban

A cikk ezután szépen részletezi is, hogy a CheckPoint nevű informatikai biztonsági cég csak Quadrooternek nevezi azt a sérülékenységet, mely az Androidban, pontosabban a Qualcomm által biztosított egyes szoftverkomponensekben felfedezett, és azóta részben javított összesen négy sérülékenységet használja ki arra, hogy átvegye a kontrollt a készülék felett.

A cikk a mi szempontunkból természetesen azért érdekes, mert külön kiemeli (akárcsak a CheckPoint közleménye), hogy a Quadrooterrel a DTEK50 is támadható, ami hát ugye milyen ciki már, hiszen a BlackBerry a világ legbiztonságosabb okostelefonjának nevezi. /Ami már csak azért sem igaz, mert van mégegy telefon, ami legalább ennyire biztonságos, mégpedig a PRIV./

A Quadrooter egyébként teljesen klasszikus támadási modellre épít, vagyis először ráveszi a felhasználót, hogy telepítse az álcázott kártékony kódot a készülékére, majd eszkalált jogosultságot (root jogot) szerez a rendszerben, és innentől kezdve a támadó gyakorlatilag azt csinál a készülékkel, amit csak akar.

Bár a PRIV és a DTEK50 valóban Qualcomm rendszerchipet használ, ebből kifolyólag elméletileg érinti a sérülékenység, az androidos BlackBerryk tulajdonosai mégis kevéssé kell, hogy tartsanak a Quadrootertől. Ennek az egyik legkézenfekvőbb oka az, hogy az androidos BlackBerryk

Sehogy nem rootolhatók. Pont.

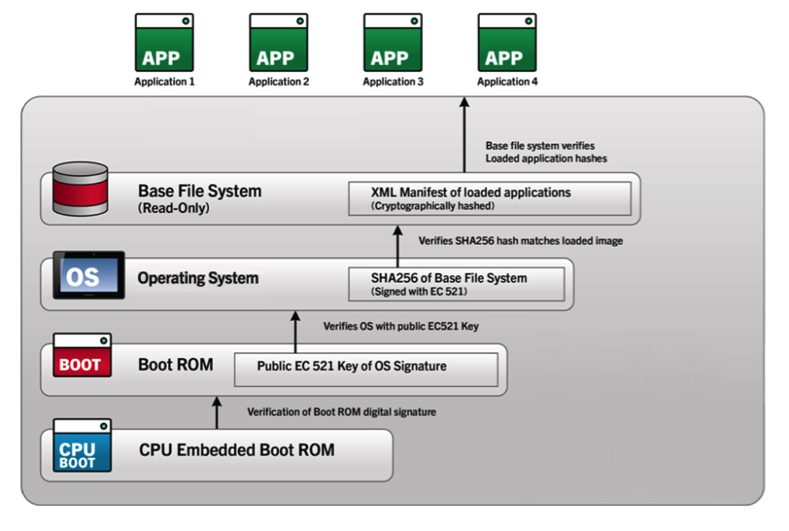

A BlackBerry egyébként ebben az év eleji blogbejegyzésben részletezi, hogy mi ennek az oka és a technikai háttere, illetve mi is történik akkor, ha egy kártékony kód megpróbálja átvenni az uralmat a készülék felett.

Vagyis ha egy Quadrooterhez hasonló támadással megpróbálják feltörni a telefont, vagy semmi nem történik, vagy legrosszabb esetben a készülék a következő bootoláskor nem engedi betöltődni az operációs rendszert arra hivatkozva, hogy valami belepiszkált a kódba, és a rendszer többé nem biztonságos (a teljes bootolási folyamat ábráját lásd fent). Ez persze elég nagy szívás a felhasználónak, de azért van rá gyógyír, ilyenkor egy autoloaderrel pár perc alatt teljesen nullára írható a rendszer, ami után már csak a felhasználói adatokat kell helyreállítani, és minden megy tovább, mintha mi sem történt volna.

Ettől függetlenül nem árthat azért odafigyelni arra, hogy csak a Google Play Áruházból letöltött alkalmazásokat telepítsd a telefonodra, illetve mindig installáld a készülékre rendszeresen érkező biztonsági frissítéseket (ha független BlackBerryd van, havonta megkapod a legújabb patcheket), valamint rendszeresen ellenőrizd a készülék biztonsági státuszát a telefonra gyárilag telepített DTEK alkalmazással.

Akit esetleg mélyebben is érdekel, mit művelt a BlackBerry az Androiddal, amitől annyira biztonságossá vált, ebben a dokumentumban olvashat részleteket (angolul).

Rájár a rúd mostanában az Adobe-ra a Flash Player miatt -- ez az a komponens, melyet a mai napig számos weboldal használ legyen akár mobilos vagy hagyományos elrendezésű. A többnyire internetes reklámokban, mindenféle csicsás oldalakon a menüelemekben, vagy éppen netes videókban használt modul gyors halálát a néhai Steve Jobs sürgette a legjobban, a sors fintora, hogy a Flash Player végül csaknem négy évvel túlélte az Apple 2011-ben elhunyt vezetőjét. A múlt héten azonban nagyot borult a bili.

A Flasht általában két dolog miatt szokás szívből gyűlölni, az egyik a grafikus megjelenítéshez használt erőforrások (processzor, grafikus chip) túlzott igénybe vétele, aminek egyenes következménye a notebookok és mobilok akkumulátorának gyors merülése. A másik, ennél fontosabb ok, hogy a Flash Player biztonsági szempontból lyukasabb, mint a nagyanyám tésztaszűrője. Íme a legfrissebb, konkrét eset, ahogy a HWSW írja:

Egy hét alatt három nulladik napi sérülékenységre derült fény a Hacking Teamtől kikerült 400 gigabájtnyi adat elemzése során – sajnos a kihasználásukat bemutató példakóddal együtt, melynek alapján támadók frissíteni tudják rosszindulatú programjaikat, hogy még a hibák befoltozása előtt előnyükre fordíthassák azokat.

Az elsőként nyilvánosságra került hibát az Adobe viszonylag gyorsan javította, ennek ellenére a sebezhetőség még a foltozás előtt aktív támadások célpontjává vált. Ez jól illusztrálja, hogy a modern malware fejlesztői milyen gyorsan mozognak, szó szerint órák alatt képesek egy-egy biztonsági résre ugrani, ebben az esetben ransomware (adatokat titkosító zsarolóprogramok) készítői vették tűz alá a Flash-t.

Az első foltozatlan hibát azonban két újabb követte, ugyanabból a Hacking Team adathalmazból. A sérülékenységeket a Trend Micro publikálta (azonosítóik: CVE-2015-5122, CVE-2015-5123), ezeket az Adobe mára javította a Flash lejátszóban. Ezért ha mindenképp használni szeretnénk a Flash-t, akkor mindenképp érdemes telepíteni a legújabb, 18.0.0.209-es verziót.

A Flash korábban a mobilos felhasználókat is boldogította (leszámítva az iPhone-tulajokat), ám idén év elejétől még az Adobe különféle platformjainak (Air, Flash) támogatását tekintve korábban oly lelkesnek számító BlackBerry is hátat fordított neki azzal, hogy a BlackBerry 10 operációs rendszer 10.3.1-es verziójának böngészőjéből nemes egyszerűséggel kikerült a mobilos Flash Player -- néhány weboldal pedig hirtelen elég érdekesen festett a BB10-es BlackBerryk böngészőjében.

Bár vannak mindenféle módszerek a Flash visszacsalogatására, az utóbbi napok történéseinek ismeretében senkinek nem javaslom tiszta szívből, hogy valamilyen alternatív megoldást keressen, inkább húzzunk be a jó öreg Steve neve mellé egy újabb pipát, ő pedig a mennyekben/pokolban/távoli galaxisban ismét elégedett mosolyra húzhatja a száját: mindvégig igaza volt.

Via HWSW.