A Google mobilos operációs rendszere, az Android ma a világ legelterjedtebb mobilplatformjának számít, olyannyira, hogy egyes statisztikák szerint a világon jelenleg használatos okostelefonok 85%-án ez a rendszer fut. Az informatika és a telekommunikáció világában márpedig kemény farkastörvények uralkodnak, ezen mondhatni törvényszerűségek egyike, hogy mindig a legnépszerűbb platformokat éri a legtöbb támadás.

A Google-féle Androidról persze nem csak ezért terjedt el korábban, hogy a rendszer biztonsági szempontból finoman szólva is kihívásokkal küzd, de a fejlesztők gőzerővel dolgoznak azon, hogy a felhasználókra leselkedő veszélyeket minimalizálják - még akkor is, ha a támadások nagy része valójában a felhasználók hanyagságára, nemtörődömségére, vagy figyelmetlenségére épül.

A cég az utóbbi években szerencsére eléggé transzparens módon áll hozzá a mobilos sebezhetőségek, biztonsági rések kérdésköréhez, illetve több olyan partneri megállapodást is kötött (egyebek mellett a BlackBerryvel), melyek rendszerszintű változásokkal, illetve egyes készülékgyártók közreműködésével próbálják a régi sztereotípiát megváltoztatni.

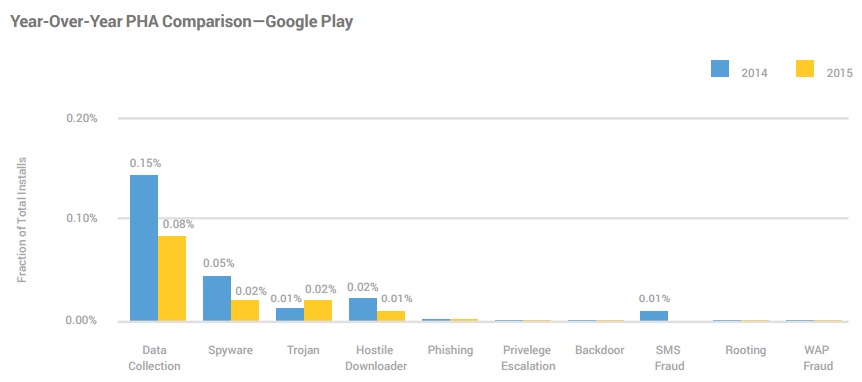

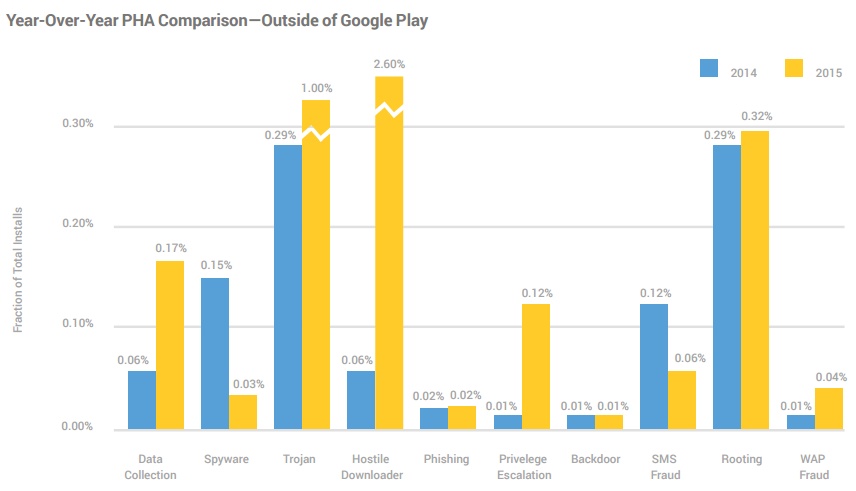

Így például a Google minden évben kiad egy biztonsági beszámolót, melyben több aspektusból is vizsgálja a cég, hogy a korábbi időszakkal összevetve hogyan alakult a biztonsági incidensek aránya. Például a potenciálisan kártékony alkalmazások (PHA) telepítési rátája, mely a 2014-es évhez képest 2015-ben 40%-kal esett vissza, a ténylegesen fertőzött készülékek aránya pedig 0,5%-ra esett.

Fontos szempont, hogy a Google a Play Áruházba került alkalmazásokat igyekszik alaposan megvizsgálni a jóváhagyási folyamat során, így a legkisebb valószínűsége akkor van a fertőzésnek, ha valaki a hivatalos piactérről tölt le appokat a telefonjára. A Google szerint a Play Store-ból letöltött app esetén tized akkora az esély a fertőzésre, mint az egyéb (nem ellenőrzött) külső alkalmazásboltoknál. Gondolom ebből mindenkinek lejött mostanra a tanulság:

Ha jót akarsz, a Google Play Áruházból töltsd le az androidos appokat!

Egyre hatékonyabban igyekszik kivédeni a fertőzött, illetve kártékony alkalmazások telepítését az Android 4.2-es verziója óta a rendszer részét képező Verify Apps funkció, mely gyakorlatilag az Android beépített spyware/malware szekkenlő rendszere. Ez a telepítéskor és a telepítés után is ellenőrzi az alkalmazások működését, és mivel öntanuló, idővel egyre több gyanús elemet képes kiszűrni. A felhőalapú szolgáltatásnak egyébként van dolga bőven, a Google azt állítja, hogy napi szinten 6 milliárd alkalmazásra "néz rá". A Google által kiadott statisztikák szerint a Verify Appsnek köszönhetően a kéretlen adatgyűjtést végző, illetve spywar-ek fertőzési aránya egy év alatt 40, illetve 60 százalékkal csökkent (a telepített arány 2015-ben 0,08% és 0,02%.volt).

A fentiek tehát jól mutatják, hogy az Android már az átlagfelhasználó számára is jóval biztonságosabb játékszer, mint 2-3 évvel ezelőtt volt, a vállalatok szempontjából pedig egyebek mellett az olyan platformok jelentik a kulcsot a még nagyobb információbiztonsághoz, mint az egyfajta konténerizált megoldást nyújtó Android for Work, a BES részét képező Secure Work Space, vagy éppen a Samsung-féle KNOX. A BlackBerry saját mobilmenedzsment-platformja, a BES12 mindhárom rendszerrel kompatibilis, és képes akár teljesen elkülöníteni az alkalmazott privát szférájét a céges környezettől, egyebek mellett az alkalmazások letöltésének korlátozásával, vagy a céges alkalmazásboltok támogatásával.

Az Android biztonsága szempontjából a fentieken túl kulcstényező lehet az is, hogy a rendszerszintű sebezhetőségeket az androidos gyártók milyen gyorsan javítják ki a Google közreműködésével. A minél gyorsabb reagálás érdekében az Android tavaly nyár óta gyakorlatilag a Windowshoz hasonló frissítési ciklusokat követ, vagyis havonta jönnek a rendszerhez a frissítőcsomagok, melyeket a gyártók kiadhatnak a saját készülékeikre.

Itt azért láthatóan még van hová fejlődni, a havi frissítéseket ugyanis a jelek szerint nagyon kevés gyártó készíti el, és küldi le a készülékekre időben -- többnyire a szolgáltatók jóváhagyatási procedúrája miatt, vagy arra hivatkozva. A BlackBerry gyakorlatilag a mai napig az egyetlen olyan független androidos gyártó, mely a félig-meddig a Google égisze alatt készülő Nexusokkal egy időben, vagy akár azoknál korábban leküldi a havi biztonsági frissítéseket a telefonokra.

Bámulatos, hogy hirtelenjében mekkora pálforduláson ment át a chatkilens-iparág, már ha létezik ilyen: Egyszercsak, mintegy varázsütésre mindenkinek fontos lett a felhasználói adatok, meg a privát szféra védelme, és bár ez a tendencia kétségtelenül kedvező több milliárd felhasználóra nézve, felveti a kérdést, hogy azok, akik most ülnek fel erre a vonatra, mégis mi a fészkes fenét csináltak az elmúlt fél-egy évtizedben. Pár hete a WhatsApp, most pedig éppen a Viber jött rá, hogy az adatvédelem mindig is a DNS-ében volt.

Az a Viber, aminek világszerte már több mint 700 millió felhasználója van mostanára, illetve Magyarországon az egyik legnépszerűbb csevegőprogramnak számít (számított, amíg nem jöttek rá egyre többen, hogy a kliens egy hulladék, és kezdték el helyette használni a Facebook Messengert). Illetve az a Viber, ami azzal kezd az első telepítést követően, hogy beszkenneli a telefon névjegyzékét és azzal a lendülettel felküldi a saját szerverére - persze mindezt a felhasználó érdekében.

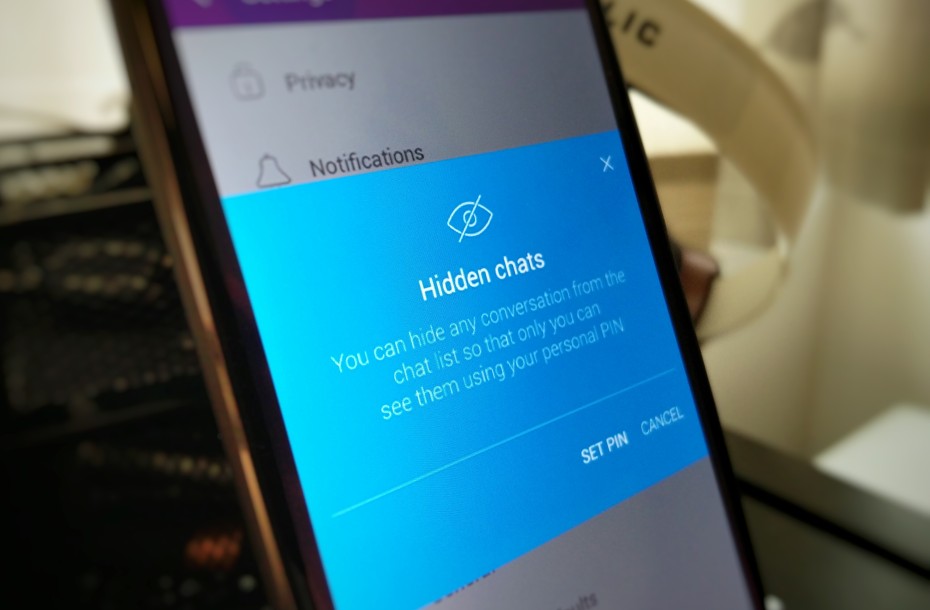

Szóval a Viber is nyújt mostantól végponti titkosítást - derül ki a cég most kiadott sajtóközleményéből, ami egyébként azért is nagy szám, mert nem emlékszem, hogy a cég valaha adott volna ki korábban magyar nyelvű közleményt. Ehhez a felhasználóknak a legújabb, ma megjelent 6.0-s verziót kell telepíteniük, a végponti titkosítás pedig a következő hetekben aktiválódik mindenkinél, aki az új verziót használja - gondolom ennyi ideig tart, míg a szervereken frissítik a profilokat. Egyébként a Viber eddig is titkosította az adatfolyamot, de csak a szerver és a végpont között, az új rendszerben viszont már a fejlettebb topológiának számító, két végpont közti titkosítás is működik.

A Viber (többek közt a WhatsAppel ellentétben) egyébként nem részletezi, hogy pontosan milyen technológiával titkosítja a párbeszédeket, vagy a hanghívásokat, ami annyira talán nem is lényeges a felhasználói kör nagy része számára, a lényeg helyette az, hogy mostantól a chatklienssel elvileg biztonságosabban lehet kommunikálni.

Jön egyébként néhány új funkció is a 6.0-s verzióba, így lesz például a BBM-es privát chathez nagyon hasonló rejtett csevegés, illetve a BBM-es üzenetvisszahívás viberes megfelelője is megjelenik majd a kliensben, lényegében ugyanabban a formában. Mondjuk nem lennék meglepve, ha ezekből a fejlesztésekből a BlackBerry korábban megszagolt volna egy, s mást, vagy ha nem, hát elképesztő jó időérzékkel tette ingyenessé a cég a BBM Privacy and Control kiegészítő csomagját pár hete, amiben mit tesz a véletlen ott van a már fent is említett üzenetvisszahívás, vagy a privát csevegés.

De a lényeg, hogy ha te is viber-felhasználó vagy, akkor keresd a szürke vagy a zöld lakatot a csevegéseknél, de ha piros lakatot látsz, akkor se ess pánikba, hiszen akkor szimplán csak úgy működik a program, ahogy eddig is megszoktad.

Fotó: Venturebeat

Eddig kellett várni arra, hogy a BlackBerry részéről valamilyen reakció szülessen a média által múlt hét végén felkapott "sztorira", miszerint a mindig is szuperbiztonságos mobil megoldásairól híres gyártó telefonjait a kanadai rendőrség már "2010 óta lehallgatja". Ez persze így ebben a formában erős csúsztatás, de ezt már a múlt héten egy posztban részleteztem, a hivatalosnak tekinthető reakcióban pedig valójában semmi újdonságot nem mond John Chen, a BlackBerry elnök-vezérigazgatója.

A BlackBerry ugyanis régóta kitart azon álláspontja mellett, hogy a tech cégeknek a törvényes keretek közt, megfelelő etikai normák szerint igenis együtt kell működniük a nyomozó hatóságokkal annak érdekében, hogy bizonyos, a társadalom egésze, vagy jelentős része számára potenciális fenyegetést jelentő csoportokat (jellemzően terroristákat, szervezett bűnözői hálózatokat) lekapcsolhassanak.

Ennek a kérésnek a cégek egyébként saját belátásuk szerint, saját, kvázi etikai kódexük alapján tehetnek eleget, vagy utasíthatják el (vállalva annak jogi és egyéb következményeit), illetve vannak olyan helyzetek, amikor - az adatforgalom jellegéből adódóan - nem is tudnak eleget tenni ezeknek a kéréseknek, akkor sem, ha akarnának. Ilyen, nyilvános etikai kódexe amúgy a BlackBerrynek is van, itt lehet olvasgatni (angolul), tanulságos olvasmány, főleg újságíróknak.

A múlt héten nyilvánosságra került ügy kapcsán a BlackBerry voltaképpen semmit sem cáfol, Chen ugyanakkor hozzáteszi, hogy a BlackBerry mindvégig a saját maga által megállapított etikai normák szerint működött együtt a kanadai hatóságokkal, melynek végeredményeként egy maffiahálózat prominens tagjai rács mögé kerülhettek. A BlackBerry ezzel együtt határozottan tagadja, hogy a BES szervereken keresztüli adatforgalom lehallgatható (ezt mondjuk az ominózus cikk sem állította), illetve emlékeztet arra, hogy volt már rá példa korábban (nem is olyan rég), hogy kerek-perec megtagadta a cég, hogy egy kormányzat (Pakisztán) kénye-kedve szerint hozzáférhessen az országon belül zajló BlackBerry-adatforgalomhoz.

Nem minden országgal volt ilyen szigorú a BlackBerry (bár a fent belinkelt etikai kódex szerint nincs kivétel), vegyük például Indiát, ahol 2013-ban olyan megállapodás születhetett a cég és a helyi kormányzat között, hogy a BlackBerry adatforgalom egy részéhez jogállami keretek között hozzáférést kaphatnak a hatóságok a mobilszolgáltatókon keresztül. A BES adatforgalom itt sem volt érintett.

A fent belinkelt etikai normák értelmében egyébként az egyedi esetek kommentelése, vagy az azzal kapcsolatos bármilyen spekulálás a BlackBerry számára tabu, ennek megfelelően John Chen is gyorsan rövidre zárja a témát.

Most már tényleg csak az a kérdés - legalábbis számomra -, hogy ez az egész ügy miért pont most ütötte fel (újra) a fejét.

Via Inside BlackBerry blog.